Для настройки мониторинга неудачных попыток аутентификации в учетной записи Active Directory с использованием Zabbix, вам понадобятся следующие шаги:

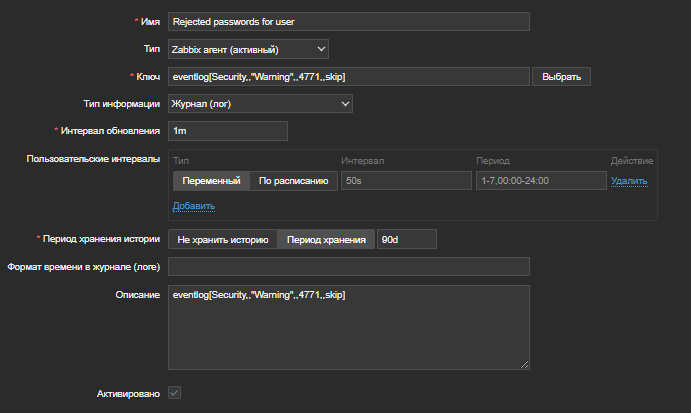

1. Создайте элемент данных Zabbix для мониторинга событий безопасности Active Directory. Вам потребуется использовать ключ item, который будет проверять журнал событий на наличие неудачных попыток аутентификации. Например: `eventlog[Security,,"Failure",,4771,,skip]`. Вы можете настроить этот элемент данных на узле "DC" вашей сети.

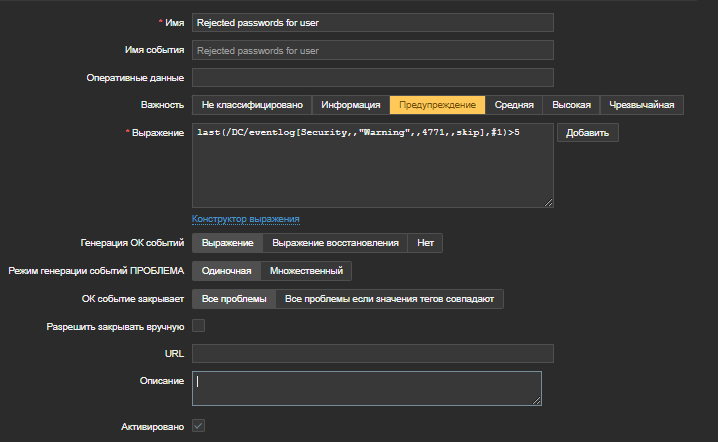

2. Создайте триггер Zabbix, который будет срабатывать, когда количество неудачных попыток аутентификации превышает 5. Для этого вам потребуется использовать выражение: `last(/DC/eventlog[Security,,"Failure",,4771,,skip],#1)>5`.

3. Настраиваем действие триггера Zabbix, чтобы отправить уведомление с именем пользователя при срабатывании триггера. В настройках действия укажите имя пользователя в качестве переменной. Например: `{ITEM.VALUE1}`.

4. Убедитесь, что на узле "DC" установлен Zabbix-агент и конфигурация агента сконфигурирована правильно для мониторинга элементов данных и срабатывания триггеров.

После настройки указанных выше элементов данных, триггера и действия, Zabbix должен начать мониторить неудачные попытки аутентификации в учетных записях Active Directory и отправлять уведомления с именем пользователя после более чем 5 неудачных попыток.