Как настроить DMZ для виртуальных машин, используя VLAN?

- 18 августа 2023 г. 15:46

Для настройки DMZ для виртуальных машин с использованием VLAN, вам потребуется следующее: 1. VLAN-коммутатор: Необходимо иметь коммутатор, который поддерживает VLAN-функциональность. Это позволит вам создать отдельные VLAN для вашей DMZ и домашней сети. 2. Создание VLAN: Сначала создайте две VLAN - одну для DMZ и одну для домашней сети. У каждой VLAN должен быть уникальный идентификатор. 3. Настройка портов коммутатора: Настройте порты на коммутаторе, чтобы они были соответствующим образом настроены для каждой VLAN. Назначьте порты, которые будут подключены к виртуальным машинам, в VLAN DMZ, а порты, подключенные к устройствам в домашней сети, - в VLAN домашней сети. 4. Настройка маршрутизатора: У вас должен быть маршрутизатор, который поддерживает маршрутизацию между VLAN. Настройте маршрутизатор таким образом, чтобы он мог маршрутизировать пакеты между DMZ-и домашней сетью. 5. Настройка безопасности: При настройке DMZ обязательно примите дополнительные меры безопасности. Например, установите брандмауэр, чтобы контролировать доступ к виртуальной машине в DMZ, и регулярно обновляйте ПО виртуальной машины, чтобы устранить возможные уязвимости. 6. Настройка NAT: Если вы хотите, чтобы виртуальная машина в DMZ обеспечивала доступ к различным ресурсам из интернета, вам потребуется настроить сетевой адресный перевод (NAT) на маршрутизаторе, чтобы пробросить соответствующие порты на IP-адрес виртуальной машины. Это основные шаги для настройки DMZ для виртуальных машин с использованием VLAN. Важно отметить, что настройка DMZ требует правильного понимания и знаний о сетевых технологиях и безопасности, поэтому рекомендуется выполнять это с помощью специалиста.

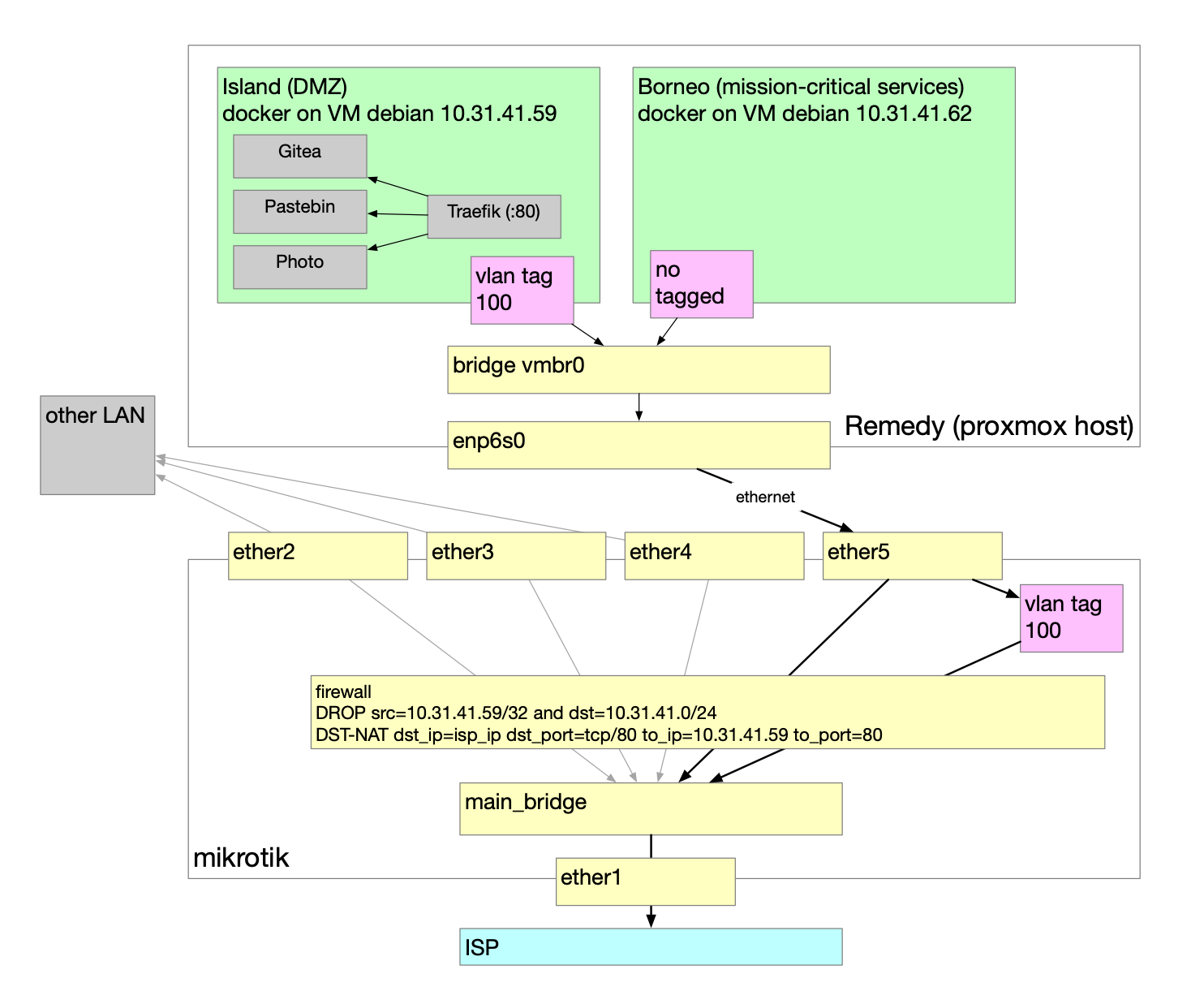

Идея организации сети нуждается в улучшении. В настоящее время все машины находятся в одной подсети, что не соответствует подходу к уровню 2 и уровню 3. Для правильной работы фаервола в такой конфигурации требуется определенное понимание, как работает такая схема и в каких случаях трафик будет проходить через фильтрацию, а в каких - нет. При классической настройке линка enp6s0 - eth5 используется транковый порт, в котором можно передавать как тегированный, так и нетегированный трафик. Но для лучшего понимания конфигурации рекомендуется сделать весь трафик в этом линке тегированным. Это означает, что трафик одной машины будет находиться в VLAN100, а трафик других машин - в VLAN200. Для создания VLAN с использованием MikroTik следуйте инструкциям в этом руководстве: [ссылка на инструкцию] Что касается части трафика между виртуальными машинами, я не понимаю, как это работает без сетевого интерфейса. Если вы хотите изолировать трафик, я предлагаю следующий вариант: 1. Войдите в терминал Proxmox и выполните команду ifconfig, чтобы узнать, к какому интерфейсу подключена ваша виртуальная машина (используйте номер машины в графическом интерфейсе Proxmox). 2. Используя команду iptables, добавьте правило для блокировки трафика. Например, если ваша виртуальная машина находится в сети 10.31.41.0/24 и подключена к интерфейсу eth104, выполните следующую команду: iptables -A PREROUTING -o eth104 -d 10.31.41.0/24 -j drop (Обратите внимание, что это всего лишь пример, и вам нужно адаптировать команду под свои потребности)

Идея нарушает соответствие между уровнями 2 и 3. Фаервол в такой конфигурации должен работать на уровне 2, что может быть сложно для понимания и определения, какой трафик будет фильтроваться, а какой нет. Рекомендуется сделать трафик на всех портах тэгированным. Например, трафик одной машины будет использовать VLAN100, а трафик других машин - VLAN200. Настройка виртуальных локальных сетей (VLAN) на микротике подробно описана в данной статье: [ссылка на мануал по VLAN](https://help.mikrotik.com/docs/display/ROS/Bridge+...). ======= Что означает "часть трафика это VM<->VM"? Как виртуальные машины обмениваются трафиком без сетевого интерфейса? Если нужна изоляция, можно выполнить следующие действия в терминале Proxmox: 1. Введите команду `ifconfig`, чтобы найти интерфейс, к которому подключена ваша виртуальная машина (используйте номер машины в графическом интерфейсе Proxmox). 2. Используйте команду `iptables -A PREROUTING` (или `POSTROUTING`) для настройки блокировки трафика. Например: `iptables -A PREROUTING -o eth104 -d 10.31.41.0/24 -j drop`. Пожалуйста, обратите внимание, что это только пример, и вам может потребоваться более подробная настройка в зависимости от вашей конкретной ситуации.